Кибератака – это попытка получить несанкционированный доступ к компьютерным системам с целью кражи‚ изменения или уничтожения данных. Она может нанести ущерб как отдельным пользователям‚ так и организациям. Кибератаки могут привести к серьезным последствиям‚ включая потерю конфиденциальной информации‚ финансовые убытки‚ сбои в работе систем и повреждение репутации.

Кибератаки бывают различных видов‚ включая вредоносное программное обеспечение‚ фишинг‚ троянские программы‚ атаки на серверы‚ сетевые атаки и многие другие. Злоумышленники могут использовать уязвимости в компьютерных системах для эксплуатации‚ кражи или повреждения конфиденциальной информации.

Кибератаки и их последствия

Последствия кибератак могут быть очень серьезными и носить долгосрочный характер. К ним относятся ущерб для репутации‚ финансовые потери‚ снижение доверия пользователей‚ утрата конфиденциальной информации и другие стратегически важные активы.

Виды кибератак и способы защиты

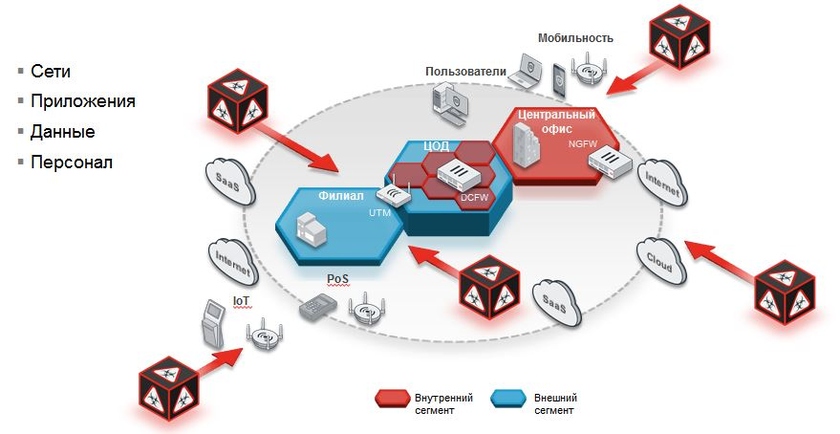

Кибератаки могут быть направлены на мобильные устройства‚ компьютеры‚ корпоративные сети и другие цели. Для защиты от кибератак важно использовать антивирусное программное обеспечение‚ защищенные пароли‚ шифрование данных‚ многофакторную аутентификацию и другие современные методы защиты.

Кибератаки и защита данных

С учетом неизбежности кибератак‚ важно обеспечивать безопасность персональных данных и бизнес-информации. Важным элементом является обучение пользователей азам кибербезопасности и обновление защитных мер.

Кибератаки и пользователи

Пользователи также могут стать жертвами кибератак‚ поэтому важно обращать внимание на безопасность паролей‚ избегать подозрительных ссылок и вложений‚ регулярно обновлять программное обеспечение и использовать лучшие практики кибербезопасности.

Избежать кибератак в полной мере невозможно‚ но правильные меры и осторожность могут существенно уменьшить риск.

Что такое кибератака?

Существует много видов кибератак, но самый крупный из них — промышленный шпионаж (именно поэтому так популярны шпионские программы, такие как Total Security или SpamCop от «Лаборатории Касперского»), а также атаки типа «отказ в обслуживании» против компьютерных систем, которые могут использоваться злоумышленниками. хакеры, чтобы вывести из строя серверы компании.

Хотя атаки типа «отказ в обслуживании» не особенно полезны для вашего продукта, они могут привести к серьезным проблемам. Атака типа «отказ в обслуживании» может очень затруднить развертывание и использование вашего продукта таким образом, чтобы вы могли делать то, что вам нужно. Например, размер любой данной системы обычно фиксирован и вообще не может меняться; поэтому атака типа «отказ в обслуживании» может вывести из строя всю систему.

Проблема с такой атакой не только в том, что она может выйти из-под контроля — это действительно может произойти, если бы не различные защиты от нее (возможно, из-за плохой настройки). Проблема в том, что как только злоумышленник попадет в одну систему, у него гораздо больше шансов найти другие системы с более приоритетными целями. Он может даже полностью проникнуть в некоторые или все элементы управления безопасностью, поэтому, если ему будет предоставлен полный доступ к вашей сети, он может просто остаться там и предпринять дальнейшие атаки, не беспокоясь о том, что его остановят какие-либо меры безопасности.

Таким образом, вы должны предпринять шаги (как административные, так и технические), чтобы этого не произошло. Вы хотите, чтобы ваши пользователи могли использовать свои компьютеры по своему усмотрению, а не заставлять их эксплуатировать чужие компьютеры только потому, что кто-то решил, что это «весело» и «развлекает».

Типы кибератак

Когда речь заходит о кибербезопасности, словосочетание «кибератака» используется по-разному. «Кибер» означает «изучение компьютеров и их функционирования». «Атака» относится к преднамеренной попытке причинить вред, используя людей или вещи (например, автомобиль) или компьютеры (например, компьютер). «Вред» означает либо физический, либо психический ущерб.

В этой статье я хочу сосредоточиться на кибератаках, которые затрагивают людей, а не компьютеры. Большинство кибератак, затрагивающих людей, происходят из-за того, что кто-то — часто организованный преступник — стремится нанести ущерб, как правило, с помощью какой-либо технологии (обычно программного обеспечения), которая несовершенна. Другими словами, эти атаки не просто взламывают компьютеры; речь идет об организованных актах саботажа против систем.

Большинство кибератак происходят из-за технического сбоя в системе, используемой жертвой. Это может быть что угодно, от того, как построена часть программного обеспечения (точнее, любая часть программного обеспечения, которая помогает другой части программного обеспечения работать лучше), до чего-то столь же простого, как заставить его работать неправильно, когда определенные функции используются на определенных устройствах с определенными настройками. Если одно устройство или программа содержит в себе ошибку, то ее можно использовать и причинить ущерб другим, потому что эти устройства также столкнутся с проблемами из-за этой ошибки! Список можно продолжить: вирусы, трояны и т. д.; заканчивается место на диске; одновременно открыто слишком много приложений; и т. д. Как только одна атака происходит таким образом и распространяется за пределы диапазона, где ее намеревался использовать один человек, тогда она распространилась и, как правило, была успешной!

Кибератаки представляют собой серьезную угрозу безопасности и стабильности любой организации.

Интернет хаотичен, но одной из его главных особенностей является децентрализация. Крупные организации с их централизованными ИТ-системами могут быть настолько уязвимы, что становятся практически сидячей уткой. Напротив, небольшие организации с их распределенными ИТ-системами гораздо труднее атаковать. Для борьбы с этими угрозами бизнесу доступно несколько стратегий:

• Вторичные: платят разработчикам за поддержание безопасности в рабочем состоянии.

• Инфраструктура: создание безопасного аппаратного и программного обеспечения собственными силами.

• Прошивка: исправление ошибок в существующих системах

• Анти-анализ: реализация конкретных мер против злоумышленников.

Все эти стратегии подвержены атакам хакеров. Наиболее распространенный метод, используемый злоумышленниками, известен как «социальная инженерия». Социальная инженерия включает в себя использование электронной почты или других форм связи, предназначенных для того, чтобы обманом заставить людей разглашать конфиденциальную информацию (например, пароли) или раскрывать личные данные о себе (например, номера кредитных карт). Эта тактика неоднократно использовалась злоумышленниками социальной инженерии против бизнеса как в США, так и за рубежом. Самым последним примером стала кибератака на Sony Entertainment в 2016 году, от которой пострадали более 65 миллионов пользователей PlayStation Network.

Следующим наиболее распространенным методом, который используют хакеры, является разрушительное вредоносное ПО, которое также включает программы-вымогатели, известные как «цифровое вымогательство». Этот тип вредоносных программ шифрует файлы на компьютере жертвы и угрожает всем пользователям, если они не потребуют выкуп. Чтобы уменьшить влияние этого типа атак на репутацию организации, многие компании приняли политику, согласно которой ни один из их сотрудников не может пользоваться электронной почтой, пока они подключены к их сети. Эта политика пошла еще дальше: некоторые компании требуют, чтобы все сотрудники использовали адреса электронной почты для записи, такие как [email protected] вместо yourname@companyname . Однако это не всегда практично или желательно для сотрудников, которые работают из удаленных мест по всему миру, где доступ в Интернет становится проблематичным на некоторое время после входа в систему в рабочее время. Кроме того, сотруднику, проживающему в стране, где доступ в Интернет ограничен по закону, может быть сложно войти в систему из дома в обычное время, не рискуя арестом или судебным преследованием. Эти риски следует учитывать при принятии решений о вариантах безопасности.

Третьей наиболее распространенной тактикой, используемой злоумышленниками, является фишинг, обычно осуществляемый в Интернете через вредоносные ссылки, отправленные с законных веб-сайтов; однако фишинг включает в себя более целенаправленные тактики, которые пытаются обманом заставить людей раскрыть личную информацию, такую как пароли или банковские учетные данные, выдавая себя за сотрудника организации или правоохранительных органов.

Чтобы понять, что такое кибератака, полезно взглянуть на мир вредоносных программ. Вредоносное ПО (вредоносный код) — это все, что хакер использует для получения личной выгоды посредством атаки. Это может быть что-то такое же простое, как кража денег или паролей.

Вредоносное ПО бывает двух типов: ПНП (потенциально нежелательные программы) и троянские кони. Причина, по которой их так называют, заключается в том, что они являются вирусами с вредоносным дизайном — обычно они не причиняют вреда, но копируют информацию из других файлов или устанавливают программное обеспечение, которое впоследствии может быть использовано хакером. Потенциал вреда существует только в том случае, если кто-то устанавливает ПНП и не удаляет его, а затем использует программное обеспечение после установки, не зная о его опасном характере.

ПНП существуют по одной причине — чтобы обойти системы антивирусной защиты компаний-разработчиков программного обеспечения и заразить компьютеры без их ведома. ПНП устроены таким образом, что вы даже не замечаете их присутствия, пока они не сделают что-то, что вам не нравится.

Вы, несомненно, увидите, что эта страница всплывает на вашем рабочем столе:

Эта страница делает именно то, что кажется — она показывает все ваши резервные копии за текущий период времени в вашем веб-браузере Firefox. Однако, когда вы нажимаете на одну из этих ссылок, вы не подозреваете, что происходит что-то вредоносное, до тех пор, пока некоторое время спустя вы не начнете видеть предупреждения о «несанкционированном доступе» и других проблемах с конфиденциальностью (что в конечном итоге может привести к установке вредоносного ПО на ваш компьютер). компьютер).

Чтобы этого больше не повторилось, многие компании используют своего рода антивирусное программное обеспечение, называемое AV (антивирус), которое сканирует их компьютеры и сообщает обо всем подозрительном — независимо от того, действительно ли оно должно быть исправлено антивирусной программой — и пометит программу как вредоносную, если она не исправит себя в течение 10 минут после обнаружения антивирусным программным обеспечением. Другие методы включают продукты брандмауэра на основе сигнатур (SBF) (которые обнаруживают неизвестные программы), антивирусные решения (которые блокируют известные программы), решения / брандмауэры для блокировки контента и, в последнее время, облачные антивирусные решения, такие как BitDefender Total Security (и другие). Для получения дополнительной информации о том, как работают эти продукты, ознакомьтесь со статьей Википедии об антивирусном программном обеспечении.

Как предотвратить кибератаки

Угроза кибератак для вашей организации так же реальна, как и растет. Только за последние пять лет в Департамент внутренней безопасности (DHS) поступило более 20 000 сообщений о кибер-инцидентах, которые с большей вероятностью будут успешными, чем атаки на вашу компанию. Хотя вы, вероятно, не имеете права использовать эту информацию, будьте осторожны со следующими сценариями:

• Неофициальные разговоры по электронной почте или разговоры по незащищенным финансовым каналам (например, почта, социальные сети) с подозрительными лицами или организациями.

• Заказы от сторонних поставщиков, которые требуют от вас предоставления конфиденциальной информации (например, учетных данных для входа в систему).

• Отсутствие разрешения или разрешения на определенные действия, предпринятые в вашей организации.

Если применима какая-либо из этих ситуаций, не принимайте никаких действий от них и примите соответствующие меры самостоятельно или немедленно сообщите об этом своему руководству.

Вы можете предпринять шаги, чтобы защитить себя от кибератак:

• Определите тех, кто имеет доступ к конфиденциальным данным, и не допускайте их в свои системы (тогда они, вероятно, смогут выполнять различные атаки на вашу систему)

• Шифровать данные, чтобы к ним нельзя было получить доступ без оригинальной копии (поскольку некоторые атаки полагаются на возможность обойти шифрование).

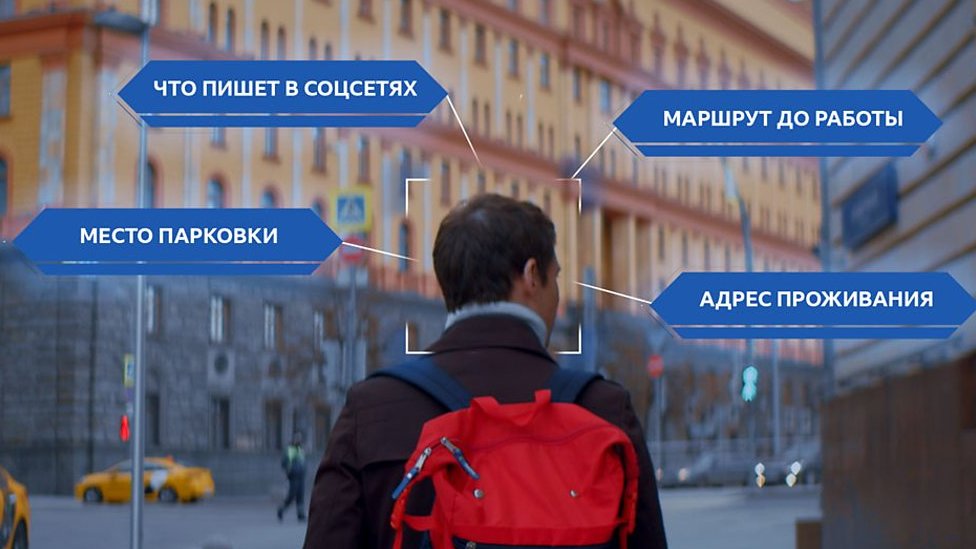

Вопросы конфиденциальности и безопасности в Интернете

Хакер — это человек, который стремится украсть информацию и данные из сети или компьютера. Термин «хакер» происходит от латинского слова «hackamor», что означает взламывать корабль или вмешиваться в то, что не предназначено для изменения.

Хакер может воспользоваться недостатками программного обеспечения в системе, которые могут нанести ущерб. Это может включать программные ошибки, такие как переполнение буфера, переполнение кучи и переполнение стека. Хакер также может атаковать защиту организации. Хакер может менять пароли пользователей без их ведома (например, с помощью социальной инженерии).

Взлом происходит, когда кто-то нарушает безопасность компьютерных сетей и/или компьютеров, например, когда кто-то получает несанкционированный доступ, взломав компьютерную систему или сетевую инфраструктуру. Кроме того, хакеры могут использовать вредоносное ПО (программное обеспечение) для получения доступа к компьютерам, которыми они не владеют и не контролируют. Вредоносное ПО — это любой тип программного обеспечения, используемого хакерами для получения доступа к системам, которыми они не владеют и не контролируют (обычно используется в злонамеренных целях).

Отключение означает, что целевой хост перестал отвечать, потому что он был отключен из-за атаки (например, попытки кибервойны). Важно отметить, что этот термин не означает, что «хост больше не будет отвечать», а означает, что служба была отключена, поскольку ее базовая инфраструктура была каким-то образом скомпрометирована (например, в результате предыдущей атаки). Другими словами, этот термин относится конкретно к службе, которая потеряла подключение из-за того, что ее базовая инфраструктура была скомпрометирована внешними злоумышленниками, а не отключена из-за простой человеческой ошибки.

Насколько нам известно, одним из наиболее эффективных способов привлечь внимание людей являются кибератаки, которые действительно несут некоторый потенциал угрозы для того, что вы публикуете, хотя было бы лучше, если бы вы позаботились о своих методах безопасности во время разработки и после запуска ( но это совсем другая тема). Однако, если вы делаете что-то вроде создания вирусных кампаний в социальных сетях, то нет никаких причин, по которым вам не могут сойти с рук и эти методы, хотя заранее убедитесь, что эти учетные записи должным образом проверены, это также поможет вам избежать некоторых юридических проблем.

Вывод

Первое, что вы должны знать о кибератаках, это то, что они уже давно не повторяются. На заре электронной почты хакеры просто крали сообщения и делали их общедоступными для всех, кто мог их получить. Но теперь хакеры должны быть намного умнее, чтобы добиться успеха: цель состоит в том, чтобы нарушить работу не только самих сообщений, но и систем их доставки.

И хотя хакеры все еще существуют, чаще всего они используют обычные инструменты, такие как вредоносное ПО или распределенные атаки типа «отказ в обслуживании» (DDoS).

Однако в дополнение к другим типам атак есть также случаи, когда преступники используют некоторые новые технологии: например, программы-вымогатели; криптовалюта; ботнет; и так далее.

Вы можете думать об этих атаках как о вредоносном программном обеспечении, которое используется для плохих целей, и вы всегда должны быть начеку против подобных вещей. Это особенно верно, если речь идет о онлайн-сервисе, от которого вы зависите.

Тот факт, что некоторые злоумышленники готовы скомпрометировать ваши данные, не означает, что вы должны начать паниковать по этому поводу (особенно если это просто ради того, чтобы заработать несколько долларов). Но когда вы слышите о чем-то подобном, ваш ответ должен быть двояким:

1) не открывать вложения от неизвестных отправителей (или незарегистрированных адресов электронной почты);

2) Если вам абсолютно необходимо открыть вложение, убедитесь, что оно не является вредоносным (например, файл с именем, похожим на имя другого файла, который вы недавно открывали).

Кибератаки использовались для нанесения серьезного ущерба информационным системам и бизнес-инфраструктуре на протяжении десятилетий. В последние несколько лет они становятся все более прибыльными. Но если их вовремя не обнаружить и не остановить, они могут нанести непоправимый ущерб. Если преступники, стоящие за ними, не будут пойманы, кибератаки будут по-прежнему представлять серьезную угрозу для нашего общества и бизнеса.

Кибератаки часто очень сложны и включают в себя множество различных средств атаки, включая, помимо прочего:

• Вредоносное ПО – вирусы, черви и другие атаки, предназначенные для того, чтобы заставить людей оставить настройки по умолчанию, позволяющие хакерам получить доступ к их компьютерам;

• Фишинг – электронные письма, рассылаемые с вводящими в заблуждение сообщениями, предназначенными для того, чтобы заставить пользователя предоставить финансовую или личную информацию;

• DDoS (распределенный отказ в обслуживании) – распределенные атаки, которые перегружают сервер данных жертвы, отправляя большое количество запросов со многих компьютеров одновременно;

• Ботнеты – большое количество скомпрометированных компьютеров, которые контролируются хакерами с помощью так называемых «ботов»;

• Фишинг – использование электронных писем, маскирующихся под срочные уведомления о важных событиях или официальные уведомления;

Это просто краткое введение. Полный список можно найти здесь, но мы постарались не включать ссылки, которые могут быть сочтены сомнительными или политически некорректными:

• Взлом (включая использование вредоносных программ)

• Ботнеты (включая взломанные компьютеры, контролируемые хакерами).

Тем, кто считает, что ни одна из этих форм кибератак вообще не должна существовать, следует прочитать этот пост о будущих потребностях в кибербезопасности частного сектора. Короче говоря, нам нужно больше специалистов по кибербезопасности. И нам нужно больше конкуренции в сфере кибербезопасности. Наше собственное исследование показывает, что все большему числу стартапов будет сложно привлекать финансирование, пока в этой области не появится больше профессионалов в области кибербезопасности. Мы также отмечаем, что существует потребность в большем количестве администраторов безопасности в государственных органах, тем более что правительственные учреждения снова стали мишенью злоумышленников. Наконец, рассмотрим этот пост о том, как компании должны оценивать свои собственные программы безопасности.